Для организации работы большого количества пользователей с виртуальной инфраструктурой VMware vSphere предназначается механизм делегирования полномочий. Делегирование позволяет предоставлять минимальный необходимый доступ только к тем объектам, к которым требуется, без риска, что пользователь залезет куда не надо и что-нибудь сломает.

Иерархия vCenter включает в себя корневой объект Datacenters (при подключении с помощью vSphere Clients имя объекта будет соответствовать имени сервера vCenter или его IP адресу, в зависимости от того, что было указано в строчке подключения).

В корневом каталоге могут располагаться один или несколько дочерних объектов: виртуальных датацентров или каталогов, внутри которых, в свою очередь, могут располагаться другие дочерние объекты: дочерние каталоги, хосты, кластеры, пулы ресурсов, виртуальные машины, хранилища, виртуальные коммутаторы, группы портов и т.д.

Некоторые из объектов видны в иерархии vCenter только при включении определенного отображения, например, кластеры и пулы ресурсов видны в Hosts and Cluster, шаблоны виртуальных машин - в VMs and Templates, сети - в Networking и т.д. Исключением являются два типа объектов - виртуальные машины и vApp, которые отображаются и в Hosts and Cluster, и в VMs and Templates.

Модель прав в VMware vCenter основана на ролях, представляющих собой совокупность привилегий - различных операций, которые разрешается выполнять пользователю, например, создавать или удалять виртуальные машины, изменять настройки кластера, просматривать хранилища, подключать ВМ к сети и многое другое. Для удобства привилегии группируются в несколько категорий в зависимости от области применения.

Список ролей и привилегий может быть расширен при установке сторонних компонентов (например, vCenter Operations Manager, vCenter Site Recovery Manager), интегрирующихся с vCenter.

По умолчанию в vCenter присутствует несколько заранее созданных ролей. Существует два типа ролей:

Системные (System):

Системные роли нельзя ни удалять, ни изменять. Они присутствуют всегда и имеют заранее заданный идентификатор (Role ID), зная который и имея доступ к СУБД vCenter "можно взломать все эти ваши ESXi" (чуть подробнее описано тут). Пользовательские роли можно изменять или удалять. Кроме того, все роли создаваемые администратором, или добавляемые сторонними приложениями, также являются User Defined и имеют свой уникальный идентификатор.

Администратор может создать роль с нуля или скопировать одну из имеющихся.

В качестве учетных записей, используемых для назначения ролей могут использоваться доменные учетные записи пользователей и групп, локальные учетные записи сервера vCenter, а также учетные записи хранящиеся в каталоге vCenter SSO (vsphere.local).

По умолчанию пользователи, которым не назначены никакие роли, не могут подключиться к серверу vCenter (что эквивалентно правам роли No Access).

При установке vCenter Server с нуля, права на подключения к vCenter есть только у административной учетной записи Administrator@vsphere.local, которой автоматически присваивается роль Administrator на виртуальную инфраструктуру.

Чтобы пользователь получил права, требуется назначить ему соответствующую роль на определенный объект.

Для доменных групп поддерживается вложенность (роли, назначенные на родительскую группу, наследуются дочерними).

Для пользователя или группы может быть назначена только одна роль на объект, однако, разрешения для пользователя могут складываться, если он является членом нескольких групп, для которых назначены разные роли на объект.

Исключением из этого является случай, когда роль явно назначается учетной записи пользователя, в этом случае она перекрывает все права, полученные от групп.

При назначении роли на объект можно включить наследование, для того, чтобы права данной роли распространялись на дочерние объекты.

Определить - от какого объекта наследуются права, можно по столбцу Defined in. При явном назначении роли на данный объект в столбце будет отображаться "This object", при наследовании - имя объекта, на который была назначена роль.

Если группе или пользователю назначены разные роли на родительский и дочерний объект, то роль, назначенная на дочерний объект, перекроет (переопределит) все унаследованные роли от родительского объекта.

Посмотреть, кому и на какой объект назначена роль, можно в окне Roles.

Иерархия vCenter включает в себя корневой объект Datacenters (при подключении с помощью vSphere Clients имя объекта будет соответствовать имени сервера vCenter или его IP адресу, в зависимости от того, что было указано в строчке подключения).

В корневом каталоге могут располагаться один или несколько дочерних объектов: виртуальных датацентров или каталогов, внутри которых, в свою очередь, могут располагаться другие дочерние объекты: дочерние каталоги, хосты, кластеры, пулы ресурсов, виртуальные машины, хранилища, виртуальные коммутаторы, группы портов и т.д.

Некоторые из объектов видны в иерархии vCenter только при включении определенного отображения, например, кластеры и пулы ресурсов видны в Hosts and Cluster, шаблоны виртуальных машин - в VMs and Templates, сети - в Networking и т.д. Исключением являются два типа объектов - виртуальные машины и vApp, которые отображаются и в Hosts and Cluster, и в VMs and Templates.

Модель прав в VMware vCenter основана на ролях, представляющих собой совокупность привилегий - различных операций, которые разрешается выполнять пользователю, например, создавать или удалять виртуальные машины, изменять настройки кластера, просматривать хранилища, подключать ВМ к сети и многое другое. Для удобства привилегии группируются в несколько категорий в зависимости от области применения.

Список ролей и привилегий может быть расширен при установке сторонних компонентов (например, vCenter Operations Manager, vCenter Site Recovery Manager), интегрирующихся с vCenter.

По умолчанию в vCenter присутствует несколько заранее созданных ролей. Существует два типа ролей:

Системные (System):

- Administrator - данная роль включает все доступные привилегии.

- Read Only - позволяет только видеть объекты в иерархии vCenter, но не изменять или взаимодействовать с ними. При создании новой роли возможность просмотра выставляется автоматически.

- No Access - данная роль запрещает любые действия с объектами, а также скрывает их от просмотра в иерархии vCenter. Она может быть полезна, если вам требуется скрыть какой-либо объект от определенного пользователя или группы.

- Virtual Machine User.

- Virtual Machine Power User.

- Resource pool administrator.

- Datastore Consumer.

- Network administrator.

- другие роли.

Системные роли нельзя ни удалять, ни изменять. Они присутствуют всегда и имеют заранее заданный идентификатор (Role ID), зная который и имея доступ к СУБД vCenter "можно взломать все эти ваши ESXi" (чуть подробнее описано тут). Пользовательские роли можно изменять или удалять. Кроме того, все роли создаваемые администратором, или добавляемые сторонними приложениями, также являются User Defined и имеют свой уникальный идентификатор.

Администратор может создать роль с нуля или скопировать одну из имеющихся.

В качестве учетных записей, используемых для назначения ролей могут использоваться доменные учетные записи пользователей и групп, локальные учетные записи сервера vCenter, а также учетные записи хранящиеся в каталоге vCenter SSO (vsphere.local).

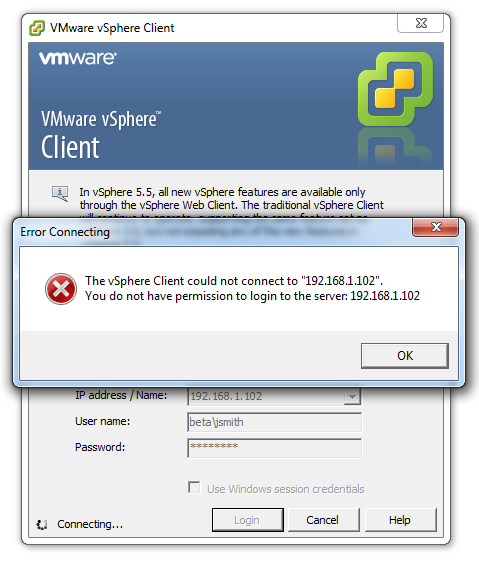

По умолчанию пользователи, которым не назначены никакие роли, не могут подключиться к серверу vCenter (что эквивалентно правам роли No Access).

При установке vCenter Server с нуля, права на подключения к vCenter есть только у административной учетной записи Administrator@vsphere.local, которой автоматически присваивается роль Administrator на виртуальную инфраструктуру.

Чтобы пользователь получил права, требуется назначить ему соответствующую роль на определенный объект.

Для доменных групп поддерживается вложенность (роли, назначенные на родительскую группу, наследуются дочерними).

Для пользователя или группы может быть назначена только одна роль на объект, однако, разрешения для пользователя могут складываться, если он является членом нескольких групп, для которых назначены разные роли на объект.

Исключением из этого является случай, когда роль явно назначается учетной записи пользователя, в этом случае она перекрывает все права, полученные от групп.

При назначении роли на объект можно включить наследование, для того, чтобы права данной роли распространялись на дочерние объекты.

Определить - от какого объекта наследуются права, можно по столбцу Defined in. При явном назначении роли на данный объект в столбце будет отображаться "This object", при наследовании - имя объекта, на который была назначена роль.

Если группе или пользователю назначены разные роли на родительский и дочерний объект, то роль, назначенная на дочерний объект, перекроет (переопределит) все унаследованные роли от родительского объекта.

Посмотреть, кому и на какой объект назначена роль, можно в окне Roles.

0 коммент.:

Отправить комментарий