В заключительной части я опишу процесс настройки сервера Mirage, процедуру создания эталонного образа, создания загрузочного образа, который потребуется, чтобы записать эталонный образ на целевые компьютеры, а также настройку WDM для передачи загрузочного образа по сети.

Первая часть: http://blog.vmpress.org/2016/05/windows-thin-pc-vmware-mirage-i.html

Вторая часть: http://blog.vmpress.org/2016/06/windows-thin-pc-vmware-mirage-ii.html

Я пропушу описание процедуры установки ролей Mirage, отмечу, что для тестов вам потребуется в обязательном порядке Microsoft SQL Server, Mirage Management Server, Mirage Server, Mirage Management Console, и, опционально, Mirage Web Management Server, если вы планируете использовать функцию Self-Service Portal, для выбора и установки эталонного образа с целевого компьютера.

После установки VMware Mirage выполните следующие настройки.

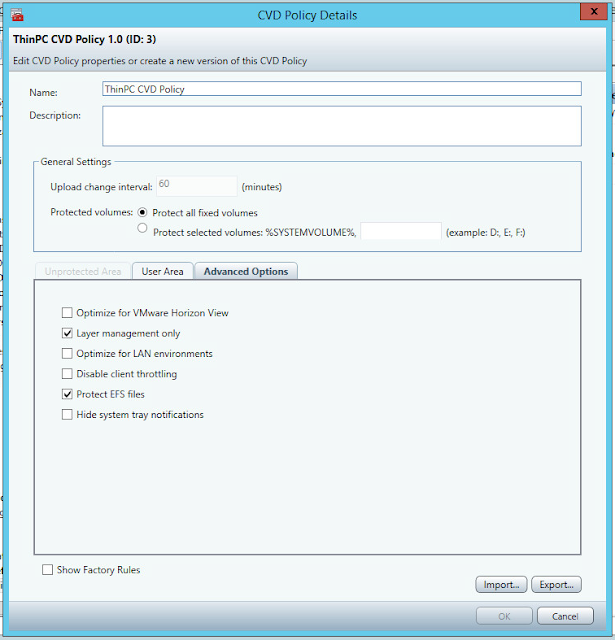

Во-первых, создайте новую CVD Policy, которая будет назначаться всем устройствам с ОС ThinPC. В политике на вкладке Advanced Options включите параметр Layer management only - это позволит не выполнять резервное копирование данных с целевых устройств, и тем самым сэкономить дисковое пространство на сервере. Поскольку на целевых устройствах не предполагается хранить никаких пользовательских данных и устанавливать дополнительное ПО, то и нет смысла их бекапить.

Во-вторых, добавьте драйверы устройств и создайте новый профиль драйверов, указав на вкладке Rules правило OS Equals Win7 Embedded. Это позволит клиенту Mirage загружать необходимые драйверы при установке эталонного образа.

Если вы планируете использовать защищенное подключение к серверу Mirage, добавьте цифровой сертификат в настройках сервера (System Configuration -> Servers -> <Сервер Mirage> -> Configure).

Добавьте информацию о домене, в который будут вводиться компьютеры. Для этого щелкните правой кнопкой мыши по System Configuration и в контекстном меню выберите Settings.

На вкладке General в области Join Domain Account укажите учетную запись, из-под которой будет выполняться ввод компьютера в домен. Для этих целей лучше создать отдельную учетную запись пользователя, которая имеет права Reset Password, Write all properties, Delete, Create computer objects и Delete computer objects.

Если вы все сделано правильно, то в консоли VMware Mirage Console в окне Pending Devices появится компьютер с установленным Windows Thin PC, который можно использовать в качестве источника для эатлонного образа (Reference CVD). Щелкните правой кнопкой мыши по компьютеру и в контекстном меню выберите Create a new Reference CVD.

В открывшемся окне Activate Device выберите Create Reference CVD for Base Layer capture и нажмите Next.

В окне выбора политики Select CVD Policy выберите политику по умолчанию VMware Mirage default CVD policy и нажмите Next.

В окне Select a Base Layer выберите Don't use a Base Layer и нажмите Next.

В окне Select Target Volume выберите том, на котором будет сохранен образ, и нажмите Next.

Завершите мастер и нажмите Finish для начала процедуры централизации компьютера.

После завершения процедуры централизации перейдите на вкладку Reference CVDs, щелкните правой кнопкой мыши по компьютеру и в контекстном меню выберите Create Base Layer...

В открышемся окне выберите Create a new layer, введите имя, описание и версию нового эталонного образа. Нажмите Next.

В окне Check Compatibility проверьте, что компьютер прошел проверку и нажмите Next.

Нажмите Finish для начала создания базового образа. Отслеживать статус процедуры создания образа можно на вкладке Task Monitoring.

Распакуйте архив Mirage.WinPE.x64.119795.zip. Полученный каталог содержит несколько вложенных каталогов и файлов.

Скопируйте в каталог Drivers папки с драйверами устройств, которые вы использовали при подготовке эталонного образа.

Если вы планируете использовать безопасное подключение к серверу Mirage, скопируйте в папку Certificates сертификаты Удостоверяющего Центра. Опционально, если вы настроили Self-service Provisioning, то также скопируйте сертификаты также в каталог Certificates\Browser, чтобы браузер не выдавал предупреждений.

Отредактируйте файл BuildMirageWinPE.cmd, указав в нем правильные значения переменных:

Запустите скрипт BuildMirageWinPE.cmd, используя права локального администратора. Если вы корректно указали настройки, то через несколько минут вы получите загрузочный образ в виде .ISO файла и .WIM файла (для установки через WDS).

Сервер WDS может быть установлен как на выделенном компьютере, так и на сервере Mirage. Для работы потребуется оба компонента WDS (Deployment Server и Transport Server).

После установки WDS выполните следующие настройки. В свойствах сервера на вкладке PXE Response установите параметр Respond to all client computers (known and unknown). Это позволит любому клиенту (и авторизованному и неавторизованному) получать загрузочный образ с сервера WDS.

На вкладке Boot укажите путь к загрузочному .WIM образу (x86 architecture), который был ранее создан при помощи BuildMirageWinPE.cmd. Также установите параметры Always continue the PXE boot, чтобы клиент автоматически продолжал загрузку по PXE.

После копирования образа компьютер будет автоматически перезагружен и клиент Mirage завершит настройку образа.

После первоначальной установки ОС вы можете с легкостью обновлять образ на большом количестве компьютеров, используя консоль Mirage.

Как вы могли убедиться, связка VMware Mirage и Microsoft Windows Thin PC несет в себе ряд преимуществ, и может пригодиться, если вы планируете разворачивать VDI инфраструктуру на базе продуктов VMware и хотите использовать существующие ПК в качестве тонких клиентов. В случае необходимости внесения изменений в конфигурацию компьютереов или установки обновлений достаточно будет обновить эталонный компьютер и сохранить новую версию образа, после чего Mirage сможет загрузить его на все обслуживаемые компьютеры.

Первая часть: http://blog.vmpress.org/2016/05/windows-thin-pc-vmware-mirage-i.html

Вторая часть: http://blog.vmpress.org/2016/06/windows-thin-pc-vmware-mirage-ii.html

Настройка сервера Mirage

Перед тем, как создать образ Mirage и распространить его на рабочие станции вам потребуется выполнить ряд настроек на самом сервере.Я пропушу описание процедуры установки ролей Mirage, отмечу, что для тестов вам потребуется в обязательном порядке Microsoft SQL Server, Mirage Management Server, Mirage Server, Mirage Management Console, и, опционально, Mirage Web Management Server, если вы планируете использовать функцию Self-Service Portal, для выбора и установки эталонного образа с целевого компьютера.

После установки VMware Mirage выполните следующие настройки.

Во-первых, создайте новую CVD Policy, которая будет назначаться всем устройствам с ОС ThinPC. В политике на вкладке Advanced Options включите параметр Layer management only - это позволит не выполнять резервное копирование данных с целевых устройств, и тем самым сэкономить дисковое пространство на сервере. Поскольку на целевых устройствах не предполагается хранить никаких пользовательских данных и устанавливать дополнительное ПО, то и нет смысла их бекапить.

Во-вторых, добавьте драйверы устройств и создайте новый профиль драйверов, указав на вкладке Rules правило OS Equals Win7 Embedded. Это позволит клиенту Mirage загружать необходимые драйверы при установке эталонного образа.

Если вы планируете использовать защищенное подключение к серверу Mirage, добавьте цифровой сертификат в настройках сервера (System Configuration -> Servers -> <Сервер Mirage> -> Configure).

Добавьте информацию о домене, в который будут вводиться компьютеры. Для этого щелкните правой кнопкой мыши по System Configuration и в контекстном меню выберите Settings.

На вкладке General в области Join Domain Account укажите учетную запись, из-под которой будет выполняться ввод компьютера в домен. Для этих целей лучше создать отдельную учетную запись пользователя, которая имеет права Reset Password, Write all properties, Delete, Create computer objects и Delete computer objects.

Если вы все сделано правильно, то в консоли VMware Mirage Console в окне Pending Devices появится компьютер с установленным Windows Thin PC, который можно использовать в качестве источника для эатлонного образа (Reference CVD). Щелкните правой кнопкой мыши по компьютеру и в контекстном меню выберите Create a new Reference CVD.

В открывшемся окне Activate Device выберите Create Reference CVD for Base Layer capture и нажмите Next.

В окне выбора политики Select CVD Policy выберите политику по умолчанию VMware Mirage default CVD policy и нажмите Next.

В окне Select a Base Layer выберите Don't use a Base Layer и нажмите Next.

В окне Select Target Volume выберите том, на котором будет сохранен образ, и нажмите Next.

Завершите мастер и нажмите Finish для начала процедуры централизации компьютера.

После завершения процедуры централизации перейдите на вкладку Reference CVDs, щелкните правой кнопкой мыши по компьютеру и в контекстном меню выберите Create Base Layer...

В открышемся окне выберите Create a new layer, введите имя, описание и версию нового эталонного образа. Нажмите Next.

В окне Check Compatibility проверьте, что компьютер прошел проверку и нажмите Next.

Нажмите Finish для начала создания базового образа. Отслеживать статус процедуры создания образа можно на вкладке Task Monitoring.

Подготовка загрузочного образа

Для того, чтобы применить полученный образ на целевые компьютеры нам потребуется сначала загрузить их, используя специальный установочный образ WinPE. Для создания образа используется сценарий BuildMirageWinPE.cmd, который поставляется вместе с дистрибутивом VMware Mirage. Для создания образа используйте отдельный компьютер с установленным пакетом Windows Assessment and Deployment Kit for Windows 8.1.Распакуйте архив Mirage.WinPE.x64.119795.zip. Полученный каталог содержит несколько вложенных каталогов и файлов.

Скопируйте в каталог Drivers папки с драйверами устройств, которые вы использовали при подготовке эталонного образа.

Если вы планируете использовать безопасное подключение к серверу Mirage, скопируйте в папку Certificates сертификаты Удостоверяющего Центра. Опционально, если вы настроили Self-service Provisioning, то также скопируйте сертификаты также в каталог Certificates\Browser, чтобы браузер не выдавал предупреждений.

Отредактируйте файл BuildMirageWinPE.cmd, указав в нем правильные значения переменных:

- SERVER_ADDRESS - IP-адрес или DNS имя сервера Mirage для подключения клиентов.

- SERVER_PORT - порт для подключения (по умолчанию, 8000).

- USE_SSL - использовать ли SSL для подключения клиентов к серверу Mirage (TRUE или FALSE).

- USE_SELF_SERVICE_PROVISIONING - разрешить ли клиентам самостоятельно выполнять установку ОС на устройства (TRUE или FALSE). В случае TRUE, после загрузки, автоматически запуститься браузер Mozilla Firefox и подключиться к серверу Mirage Self-Service Portal.

- WEB_SELF_SERVICE_PROVISIONING_URL - адрес веб-сервера Mirage Self-Service Portal (например, https://mirage.domain.local:7443/ssp).

- LANGUAGE - язык оболочки WinPE. Можно оставить пустым.

- OUTPUT_PATH - путь, в котором будет создан каталог с файлами .wim и .iso с образами WinPE.

Запустите скрипт BuildMirageWinPE.cmd, используя права локального администратора. Если вы корректно указали настройки, то через несколько минут вы получите загрузочный образ в виде .ISO файла и .WIM файла (для установки через WDS).

Настройка сервера WDS

Если с загрузкой компьютера с помощью .ISO все более-менее понятно, то на варианте с WDS стоит остановиться чуть подробнее.Сервер WDS может быть установлен как на выделенном компьютере, так и на сервере Mirage. Для работы потребуется оба компонента WDS (Deployment Server и Transport Server).

После установки WDS выполните следующие настройки. В свойствах сервера на вкладке PXE Response установите параметр Respond to all client computers (known and unknown). Это позволит любому клиенту (и авторизованному и неавторизованному) получать загрузочный образ с сервера WDS.

На вкладке Boot укажите путь к загрузочному .WIM образу (x86 architecture), который был ранее создан при помощи BuildMirageWinPE.cmd. Также установите параметры Always continue the PXE boot, чтобы клиент автоматически продолжал загрузку по PXE.

Настройка DHCP

Для передачи информации о WDS сервере в DHCP должны быть настроены следующие опции:- Опция 66 тип String - IP-адрес или DNS имя WDS сервера.

- Опция 67 тип String - путь к загрузочному файлу, для 64-разрядных ОС путь "boot\x64\pxeboot.com", для 32-разрядных: "boot\x86\pxeboot.com".

Установка эталонного образа

Теперь достаточно перенастроить целевые компьютеры на загрузку по PXE, чтобы они получили загрузочный образ по сети. После завершения загрузки у вас есть два варианта, как установить ОС на клиентские компьютеры.Если в скрипте BuildMirageWinPE.cmd вы разрешили использование Self-Service Portal, и соответствующая роль развернута на сервере Mirage, то после загрузки у вас откроется web-браузер Mozilla Firefox с окном аутентификации на портале самообслуживания. Указав учетную запись, которой присвоена роль Web Image Manager в консоли Mirage, администратор сможет выполнить установку образа на компьютер и ввести его в домен. Данный вариант походит, если вам необходимо установить ОС на небольшое количество компьютеров, либо вы хотите делегировать эту задачу администратору на месте.

Второй вариант - воспользоваться мастером Device Provisioning в консоли Mirage Management Console. Этот вариант походит для централизованной установки ОС на большое количество компьютеров.

После копирования образа компьютер будет автоматически перезагружен и клиент Mirage завершит настройку образа.

После первоначальной установки ОС вы можете с легкостью обновлять образ на большом количестве компьютеров, используя консоль Mirage.

Как вы могли убедиться, связка VMware Mirage и Microsoft Windows Thin PC несет в себе ряд преимуществ, и может пригодиться, если вы планируете разворачивать VDI инфраструктуру на базе продуктов VMware и хотите использовать существующие ПК в качестве тонких клиентов. В случае необходимости внесения изменений в конфигурацию компьютереов или установки обновлений достаточно будет обновить эталонный компьютер и сохранить новую версию образа, после чего Mirage сможет загрузить его на все обслуживаемые компьютеры.